«Spero che Hacking Team ora sappia come ci si sente di fronte all’invasione della privacy delle persone. Una volta, sono stato vittima del loro software».

È il luglio 2015. Hacking Team, la società milanese che vende software spia ad agenzie governative in tutto il mondo, ha appena subito un attacco informatico che ha portato alla pubblicazione online dei suoi documenti, comunicazioni e codici sorgente. Mentre l’Italia si allarma, anche per le connessioni della società con le forze dell’ordine e i servizi tricolori, da Dubai parte un tweet molto duro: sono le parole riportate all’inizio.

MANSOOR, DUE SPYWARE PER UN ATTIVISTA

A scriverlo è Ahmed Mansoor, 45 anni, ingegnere, blogger, attivista per i diritti umani e la democrazia degli Emirati Arabi Uniti. Esattamente tre anni prima, nel luglio 2012, l’uomo ricevette via posta elettronica uno spyware, un software spia. Secondo alcuni ricercatori di sicurezza che pubblicarono un rapporto, quel software sarebbe stato Rcs, il prodotto di Hacking Team, come riportò allora Bloomberg.

Attraverso quel software – racconta oggi alla Stampa Mansoor – qualcuno scaricò tutta la sua posta di Gmail. Il blogger si accorse però quasi subito che qualcosa non andava, non solo perché il pc non rispondeva più a dovere, ma anche perché qualche tempo prima era stato allertato da alcuni attivisti del vicino Bahrain. Lì il governo aveva iniziato a colpire i dissidenti con software di quel tipo, in grado di spiare tutta l’attività di un pc o di uno smartphone. «Così, quando sono entrato nella mia email da un computer diverso, ho notato l’attività da un indirizzo IP che non mi apparteneva», commenta Mansoor. A quel punto l’ingegnere ricontatta il centro per i diritti umani del Bahrain, Bahrain Watch, che lo mette in comunicazione con i ricercatori di Citizen Lab, laboratorio dell’Università di Toronto. Questi avevano appena pubblicato un rapporto su come il Bahrain usasse uno spyware, prodotto dalla compagnia anglotedesca Gamma/FinFisher, per colpire attivisti scomodi. A quel punto invece si buttano sulla traccia proveniente dagli Emirati Arabi Uniti e dopo qualche tempo, a ottobre, escono con il rapporto che chiama in causa Hacking Team.

In questo modo, nell’estate 2012, con la vicenda di Ahmed Mansoor – e quella, contemporanea, di alcuni giornalisti marocchini raccolti nel gruppo Mamfakinch, colpiti da uno spyware analogo – Hacking Team entra nel mirino delle organizzazioni dei diritti umani – dopo un primo, più defilato, momento di attenzione per essere stata citata nella lista di aziende della sorveglianza pubblicata da WikiLeaks nel 2011.

Dal Marocco e dagli Emirati Arabi Uniti, e con un ruolo centrale degli attivisti del Bahrain, inizia allora il progressivo disvelamento delle attività dell’azienda milanese, precipitato con l’attacco informatico dello scorso luglio e il rinnovato interesse della stampa mondiale.

SCARICA L’EBOOK DE “LA STAMPA”: “Attacco ai pirati”

Quello attribuito ad Hacking Team non era per altro il primo spyware ricevuto da Mansoor. «Me ne arrivò uno già nel marzo 2011, quella volta era un file eseguibile. Secondo i ricercatori di Citizen Lab, quello probabilmente era di FinFisher».

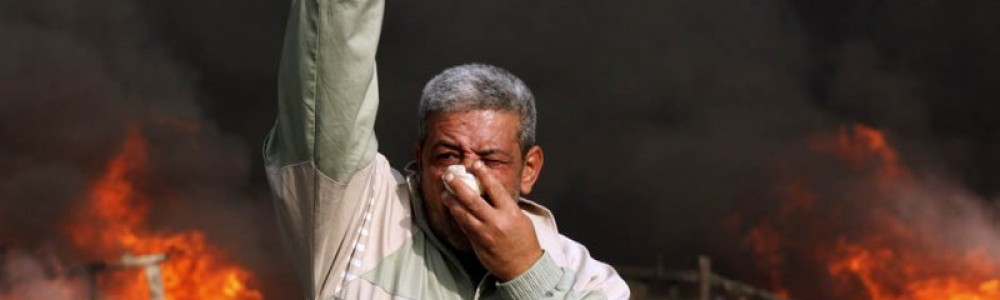

Nell’aprile 2011 Mansoor fu arrestato con altri blogger a causa di alcuni messaggi pubblicati su un forum online in cui criticava il governo degli Emirati; condannato a tre anni, nel novembre 2011 è stato poi “perdonato” dopo otto mesi di carcere anche grazie a una campagna internazionale. Ma ancora nel 2012, tempo dopo aver rinvenuto il secondo spyware, è stato aggredito fisicamente per strada per due volte. Oggi, racconta alla Stampa, vive ancora a Dubai ma ha perso il lavoro e non può lasciare il Paese. Tanto che ancora nei giorni scorsi delle associazioni internazionali hanno chiesto che gli sia tolto il divieto di viaggiare. Non solo: il prossimo 6 ottobre Mansoor riceverà un premio per la sua attività di difensore dei diritti umani.

Lo spyware attribuito ad Hacking Team gli arrivò attraverso un documento Word inviato via mail, che per infettare il pc sfruttava una vulnerabilità di Office. I ricercatori di Citizen Lab nel 2012 ricondussero quel tipo di attacco all’azienda francese Vupen, specializzata nella vendita di exploit, codici di attacco che fanno leva sui bachi di un software. All’epoca Vupen negò non solo di avere a che fare con quell’exploit, ma specificò anche di non avere alcuna relazione con Hacking Team. Oggi, proprio dalla documentazione uscita dopo l’attacco dello scorso luglio, emerge che almeno questo non era vero: le relazioni fra le due aziende europee c’erano eccome, e Hacking Team comprava exploit da Vupen. Più in generale, Hacking Team aveva rapporti commerciali negli Emirati Arabi Uniti, Oman, Arabia Saudita e pure in Bahrain.

DUBAI E DINTORNI: UN MERCATO CALDO

Ma facciamo un passo indietro, per capire lo scenario.

Estate 2010, Emirati Arabi Uniti. La federazione retta da sceicchi annuncia di voler sospendere i servizi di email e messaggistica di BlackBerry perché non riesce a monitorarli. La notizia rimbalza ovunque e fa risuonare un campanello anche in Hacking Team, l’azienda milanese dove hanno investito vari fondi di venture capital, tra cui Finlombarda Gestioni SGR, della Regione Lombardia. «Che aspettiamo a fare business in UAE (Emirati Arabi Uniti, ndr)?”» commenta scherzosamente il suo Ceo, David Vincenzetti, nelle comunicazioni interne, che insieme alla documentazione delle attività aziendali sono finite online dopo l’ attacco informatico subito lo scorso luglio.

Il business non tarda ad arrivare. Gli Emirati Arabi Uniti appaiono infatti nella lista clienti di Hacking Team – fino ad oggi non confermata né smentita dall’azienda – a partire dal 2011.

Un contratto sarebbe stato veicolato attraverso un partner americano, Cyberpoint, azienda ben introdotta negli ambienti politici statunitensi, tanto da aver ottenuto dal Dipartimento di Stato una speciale licenza per l’esportazione negli Emirati, come spiegato da The Intercept.

Il cliente finale in questo caso era il Ministero degli Interni.

Ma almeno dal 2012 c’è anche un secondo cliente, le forze armate degli Emirati, che invece passano per un altro intermediario, Mauqah, società basata ad Abu Dhabi. Anche qui, come fatto in altri articoli su Hacking Team, vale la pena vedere la trafila di contatti che conducono al contratto con le forze armate. Perché il primo passaggio è attraverso una società di Vienna, Sail Labs Technology, specializzata in open source intelligence, che contatta la società milanese dicendo di avere un potenziale cliente, interessato all’intrusione in pc e smartphone. Il Ceo di Sail Labs introduce quindi gli italiani al Ceo di una seconda società di Abu Dhabi, il gruppo Palgroup.com. Per poi arrivare, tramite lo stesso, a fatturare a Mauqah. Nel maggio 2012 ci sono già mail di assistenza tecnica, con Mauqah che non riesce a infettare dei target perché i provider di webmail (Gmail, Yahoo ecc) individuano l’exploit come un virus sconosciuto. «In questo particolare momento gli exploits da tutte le sorgenti a noi conosciute e utilizzate (Vupen compreso) scarseggiano. Sono i vendor che sono diventati più reattivi? Probabilmente. Faremo di tutto per ricercarne altri nel più breve tempo possibile», commenta all’epoca il Ceo Vincenzetti.

Dunque, contratti con ministero degli Interni, forze armate. E poi dal 2013 si registrano almeno delle demo, offerte e incontri con la polizia di Dubai e di Abu Dhabi.

Gli Emirati, Abu Dhabi, Dubai – che qualcuno ha definito, di notte, uno scenario alla Blade Runner benedetto da un clima migliore – sono infatti un luogo accogliente per le aziende tech occidentali, specie quelle del mondo della sicurezza/sorveglianza. Qui si tiene ogni anno l’edizione regionale dell’ISS, la più importante fiera dell’industria delle intercettazioni delle comunicazioni e dell’intelligence. Nell’hotel JW Marriot di Dubai, nel marzo 2015, si sono incontrate, tra stand e conferenze ad uso e consumo delle forze dell’ordine e dei servizi segreti della regione mediorientale, il fior fiore delle aziende occidentali della sorveglianza. Le italiane Hacking Team, IPS, Area, Rcs Lab (sulle cui relazioni abbiamo scritto qua) sono presenti, se non principali sponsor dell’evento, insieme all’americana Cyberpoint (partner di Hacking Team), alle rivali Gamma/FinFisher, e alle tedesche Trovicor e AGT, per citarne solo alcune.

Qui si prendono spesso i primi contatti, che in genere proseguono con la firma di un accordo di riservatezza, con una visita dei potenziali clienti a Milano per assistere a una demo del prodotto italiano – il software di intrusione e sorveglianza di dispositivi pc e mobili chiamato Rcs – con la firma di una lettera sui termini e le condizioni di vendita da parte di eventuali intermediari, nonché di una licenza di utilizzo del software da parte dell’utente finale governativo. Quindi installazione del sistema, training dei clienti, supporto tecnico da remoto.

FACCIATA TECH, CUORE AUTORITARIO

Ma torniamo agli Emirati. Se lo scenario è quello di uno Stato – e una regione – dove il mercato della cybersicurezza è in rapida crescita, con particolare specializzazione nel ramo dell’intercettazione delle comunicazioni, ben più arretrato è lo scenario politico.

Al di là della facciata moderna, fatta di grattacieli, hotel, centri commerciali, la realtà è che lì «il dissenso viene regolarmente colpito con persecuzioni, arresti, condanne, sparizioni forzate e in alcuni casi torture» scrive nel 2014 Amnesty International, specificando che il clima di paura dura dal 2011. E ancora: «Dietro una facciata sfarzosa e scintillante, gli Emirati Arabi Uniti nascondono la natura repressiva delle proprie istituzioni nei confronti di attivisti che è sufficiente postino un tweet critico per finire nei guai» .

Ma di farseschi processi di massa contro i dissidenti che chiedono alcune riforme scriveva già la BBC nel 2013. Della persecuzione di attivisti scriveva anche Human Rights Watch nel 2012. E dell’arresto di Mansoor, scriveva già nel 2011, Reporters senza frontiere.

«Di quanto emerso dopo l’attacco ad Hacking Team mi ha colpito il volume di interazioni e di relazioni dell’azienda coi governi. E la quantità di soldi spesi da alcuni Stati per comprare spyware», commenta Mansoor. «Immaginavo che gli Emirati sarebbero stati nella loro lista clienti, anche perché i leader politici qui sono ossessionati dalla sicurezza, e pensano che lo Stato abbia il diritto di arrivare anche a spiare le vite delle persone. Per loro è l’unica soluzione alle richieste di cambiamento sociale e politico».

Ma chi ha attaccato Mansoor con lo spyware attribuito dai ricercatori di Citizen Lab ad Hacking Team? «Sappiamo che lo spyware che ha infettato Mansoor nel 2012 arriva da un’agenzia indicata come “UAEAF” (forze armate degli Emirati, ndr)/ “UAE Air Force” (aeronautica)/ “UAE Intelligence. Dubito però che sia l’aeronautica (Air Force)”, ha commentato alla Stampa Bill Marczak, ricercatore di Barhain Watch e autore di alcuni rapporti di Citizen Lab sugli spyware. D’altra parte non sembra essere nemmeno il ministero degli Interni, nota Marczak. Resterebbero le forze armate o intelligence. Ricordiamo che all’epoca i ricercatori tracciarono un indirizzo IP dello spyware trovato sul pc di Mansoor fino all’ufficio dello sceicco Tahnoon Bin Zayed Al Nahyan, al quartier generale di Royal Group, un conglomerato di compagnie di Abu Dhabi di cui lo sceicco è presidente. Il Royal Group, commenta alla Stampa Mansoor, è molto legato all’esercito degli Emirati. Insomma, torna il sospetto che quel software possa essere stato usato dal regime semplicemente per sorvegliare oppositori politici.

«Le forze armate degli Emirati (UAEAF) hanno comprato licenze per 1100 infezioni concomitanti», prosegue Marzack. “Si tratta del terzo Paese nella lista clienti Hacking Team per numero di target. Il Marocco (Ministero dell’Interno) era al numero due con duemila target. Mentre alcuni clienti italiani, ovvero il PCIT (Presidenza del Consiglio italiana, una formula che sta per i nostri servizi, ndr) aveva una licenza per infettare un numero infinito di persone».

IL FANTASMA DI MANSOOR

Nel settembre 2012 il giornalista di Bloomberg provò a chiedere spiegazioni alle autorità degli Emirati e la mail con le domande venne girata dai partner anche ad Hacking Team, che però non sembrò turbata o preoccupata. «Rimangono valide le considerazioni che abbiamo fatto numerose volte al riguardo. Niente di nuovo e niente di preoccupante», commentò nelle comunicazioni interne Vincenzetti.

Lo spettro di Mansoor tuttavia tornerà ancora costringendo Hacking Team a elaborare delle risposte. Quando nel 2013 il sito Bahrain Watch fa circolare di nuovo la storia del blogger degli Emirati, il responsabile delle relazioni esterne di via della Moscova butta giù una possibile risposta. Ovvero, che è solo una speculazione che qualsiasi spyware sia stato usato impropriamente, ricordando che “il target è stato in prigione”; e che ci sarebbero solo prove circostanziali che il software di Hacking Team sia coinvolto.

E ancora, nel marzo 2014, la società italiana viene sollecitata direttamente da Amnesty International, che chiede di commentare un suo rapporto dove cita il caso di Mansoor e quello dei giornalisti marocchini di Mamfakinch. La risposta di Hacking Team è che la propria policy è di sospendere il servizio di supporto al suo software in caso di abuso. Interpellata da La Stampa sulla vicenda e sulle eventuali misure prese dopo le segnalazioni che riguardavano Mansoor, Hacking Team ha risposto di non poter commentare sui propri clienti.

BAHRAIN, IL REGNO DEGLI SPYWARE?

Gli Emirati non sono certo l’unico Paese ad aver utilizzato sia gli spyware di Hacking Team che di Gamma/FinFisher. Come abbiamo detto c’è il caso del Bahrain: qui nell’estate 2012 si trovano i primi software spia sui pc di alcuni attivisti, come l’economista Ala’a Shehab, di origine inglese, e residente a Manama. Per Citizen Lab sarebbero prodotti da Gamma/FinFisher. La denuncia non passa inosservata: nel febbraio 2013 Barhain Watch, Privacy International e altri gruppi presentano un reclamo all’OCSE (l’Organizzazione per la Cooperazione e lo Sviluppo Economico) contro Gamma per violazione delle linee guida sui diritti umani a seguito dell’esportazione del software in Bahrain. Sia Gamma che il piccolo regno mediorientale negarono all’epoca di fare affari insieme. Ma nel febbraio 2015. dopo un’indagine, l’OCSE condannò Gamma Int chiedendo di cambiare le sue pratiche di business.

Ma i sospetti avevano avuto una prima conferma già nell’agosto 2014, un anno prima dell’attacco ad Hacking Team. Quella volta ad essere violati da un hacker sono i server di Gamma/FinFisher. Tra i documenti diffusi su Twitter dall’attaccante, di cui si conosce solo il profilo, Phineas Fisher – profilo che, ricordiamolo, ha rivendicato anche l’attacco più recente contro Hacking Team, salvo poi sparire nel nulla – gli attivisti trovano le mail di assistenza tecnica tra Gamma e un cliente in Bahrain, oltre a una lista di computer infetti. Tra questi spiccano quelli di avvocati, politici e attivisti considerati prigionieri di coscienza da Amnesty International. Come Mihamed Altajer, un avvocato difensore dei diritti umani che già nel 2011 era stato anche ricattato con un video, ripreso di nascosto in casa sua, che lo aveva ritratto in una situazione intima con la moglie. E poi era stato successivamente hackerato.

Oggi, a giudicare dalla documentazione uscita, sembra che anche Hacking Team vendesse in Bahrain, al punto che nelle scorse settimane il centro per i diritti umani del Paese (Bahrain Center for Human Rights) ha chiesto ai governi europei di applicare misure più stringenti per prevenire l’esportazione di queste tecnologie in Stati che non rispettino gli standard internazionali.

Il Bahrain avrebbe infatti acquistato Rcs per 210mila euro in una sorta di progetto pilota. Il cliente sembra essere il ministero della Difesa. Anche qui, la transazione sarebbe avvenuta tramite un’azienda che ha fatto da intermediario, la Midword Pro, e che addirittura si sarebbe accollata i costi del pilota. L’azienda appare collegata a un noto imprenditore belga, Sacha Vekeman, attivo in diversi incubatori tecnologici e progetti green tech, e ricollocatosi a Dubai.

«Non avevamo (e non abbiamo) mai trovato tracce del software di Hacking Team sui pc, come invece accaduto con FinFisher», commenta a La Stampa Reda Al-Fardan, attivista di Bahrain Watch. «Abbiamo saputo che era commerciato nel Paese solo dalle mail». Il modo in cui sarebbe stato utilizzato lo spyware di FinFisher, fin dal 2011, è però stato documentato. «E, specie dopo l’attacco a FinFisher dell’estate 2014, abbiamo individuato una settantina di target: la maggioranza erano avvocati, giornalisti e attivisti vicini ai movimenti pro-democrazia».

(Alcuni degli attivisti del Bahrain presi di mira da FinFisher – foto via Bahrain Watch)

Al-Fardan prosegue tratteggiando un Paese che utilizza diverse tecnologie, fornite da aziende europee e americane, per controllare le comunicazioni. «Il ministero degli interni e l’intelligence hanno pieno accesso a telco ed internet exchange points, e sono impiegati diversi sistemi di ispezione del traffico internet per censurare contenuti e per sorvegliare le comunicazioni».

Nel 2012, quando per la prima volta Bahrain Watch fece emergere il tema degli spyware di governo, ci fu molta attenzione da parte dei media. Ma dopo le rivelazioni sul Datagate, e sulla sorveglianza di massa della Nsa – sottolinea Al-Fardan – situazioni come quella del Bahrain sono passate in secondo piano. «E poi ora c’è la guerra al terrore, ci sono leader come David Cameron che si scagliano contro la cifratura». Insomma, malgrado oggi si sappia molto di più delle pratiche dell’industria della sorveglianza, paradossalmente è più difficile ottenere delle risposte politiche. «Ma per uno Stato come il Bahrain, con tremila prigionieri politici – conclude Al-Fardan – ciò si traduce in continue violazioni dei diritti umani».