FinFisher: Geleakte Dokumente zeigen neue Details zum Staatstrojaner.

Update vom 8.8.:

Aus den geleakten Dokumenten zum Staatstrojaner FinFisher geht hervor, dass der arabische Inselstaat Bahrain mit hoher Wahrscheinlichkeit die Überwachungssoftware eingesetzt hat. Die gehackte Datenbank enthält eine Supportanfrage aus Bahrain, die Hilfe für ein Problem mit der Software anfordert. Die Anfrage stammt aus dem jahr 2012, eine Zeit, in der Bahrains Staatslenker Proteste des Arabischen Frühlings niederzuschlagen versuchten.

Eine in der Anfrage einsehbare Liste von dutzenden Computern deutet darauf hin, dass mit FinFisher diverse Regimekritiker, Politiker und auch Ärzte gezielt ausspioniert wurden. Das berichtet die Website Bahrain Watch nach Einsicht in die geleakten Dokumente.

Update vom 6.8.:

Nach der Veröffentlichung interner Dokumente hat der unbekannte Hacker nun auch Teile des Quellcodes der FinFisher-Software veröffentlicht. Die auf GitHub bereitgestellten Dateien gehören zum Modul FinFly-Web. Dieses Modul verbreitet den Trojaner FinSpy über Websites.

Auf seiner Reddit-Seite erklärt der Hacker unter seinem Pseudonym Phineas Fisher, dass er nicht glaube, die Medienberichterstattung über diese Überwachungsmethoden würde irgendetwas bewirken. Deshalb habe er sich entschlossen, die Dokumente und Dateien selbst und in vollem Umfang zu veröffentlichen.

Originalmeldung vom 5.8.:

Unbekannte haben interne Dokumente zum Staatstrojaner FinFisher/FinSpy geleakt. Die beschreiben die neuen Überwachungsmöglichkeiten, die Integration in andere Systeme, zeigen eine ausführliche Bedienungsanleitung und sogar eine detaillierte Preisliste.

FinFisher: Dokumente zeigen neue Funktionen

Die Release Notes mit den neuen Funktionen beziehen sich auf die am 14. April 2014 aktualisierte Version 4.51 von FinSpyPC, das Hauptprogramm der Überwachungssuite. Die schützt sich demnach besser vor der Erkennung durch Antiviren-Programme und verhindert Warnhinweise in Skype, wenn der Trojaner die VoIP-Software manipuliert. Die Vorgängerversion 4.50 brachte unter anderem neue Werkzeuge, um Informationen über WLAN-Netze, aus E-Mails und über das System abzugreifen.

Video: Hackademy: So wählen Sie ein sicheres Passwort

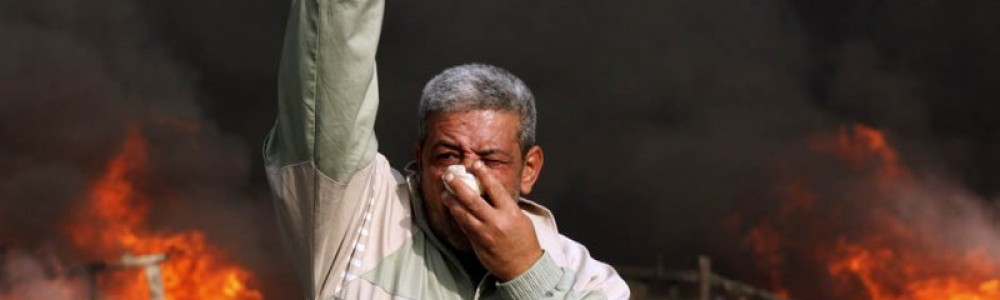

FinFisher: Der Trojaner erlaubt die totale Überwachung der Zielpersonen.

Sehr interessant ist auch die Preisliste, vor allem vor dem Hintergrund, dass das Bundeskriminalamt (BKA) den FinFisher-Trojaner in den vergangenen Monaten getestet hat. Das komplette Paket enthält das Intrusion-Paket (für die Installation des Trojaners auf einem konfiszierten Gerät), die FinFly-Varianten (für die Verbreitung auf anderen Wegen, etwa über Internet-Provider), den Trojaner FinSpy und ein ausführliches Trainigsprogramm. Es kostet 2,93 Millionen Euro, die Hälfte davon entfällt auf den Trojaner FinSpy.

FinFisher: Kein System ist davor sicher

Das Intrusion-Paket enthält komplett eingerichtete Notebooks, mit denen Behörden selbst Passwort-geschützte Geräte infizieren können. Den FinSpy-Trojaner gibt es demnach in Lizenzen für maximal 10 bis 150 Ziele. Dabei werden nahezu alle Betriebssysteme unterstützt: Windows, OS X, Linux, Android, iOS, Windows Mobile, BlackBerry und Symbian. Im FinFly-Modul sind unter anderem Exploits für Sicherheitslücken in Windows XP bis 8, Office ab 2007 und den gängigen Browsern enthalten. Damit lassen sich Zielsysteme also auch aus der Ferne infizieren.

Kurzum: Die FinFisher-Suite ist ein extrem umfangreiches und mächtiges Tool, dass den Käufern die Möglichkeit gibt, beliebige Ziele in vollem Umfang auszuspionieren.

Geleakt wurden die Dokumente vom Twitter-Account @gammagrouppr, ein offensichtlicher Parodie-Account. Gamma Group ist der deutsche Entwickler von FinFisher. Der Account war vor zwei Tagen gestartet mit der Ankündigung: “Es gibt keine Regierungen mehr, an die wir verkaufen können. Also verkaufen wir nun auch an die breite Öffentlichkeit.”

(cm)